アイネットテクノロジーズ 上口 裕樹です。

近頃は新型コロナウィルス感染症のワクチン供給に関する話題で持ち切りですね。

日本では2021年2月中旬頃から先行して医療従事者を対象に接種が始まっており、今後は徐々に接種回数は増加していくと思われます。

世界全体の累計接種回数(3月8日更新)

https://vdata.nikkei.com/newsgraphics/coronavirus-vaccine-status/

2021年には完全終息するのか?完全終息にはあと2~3年必要?といった情報も飛び交っていますが、どれも確定した情報でないものばかりですよね。経営者の皆様はこのような不確定要素が多い状況においても、常に社員のことを考えながら経営を行っていかなければなりません。働き方についてもそれは同じことです。Covid-19 の影響を受けて多くの企業にとって半ばなし崩し的に始まったリモートワークですが、結果として一部の大企業で導入が進んだ半面、中小企業ではまだまだ進んでいないのが現状です。

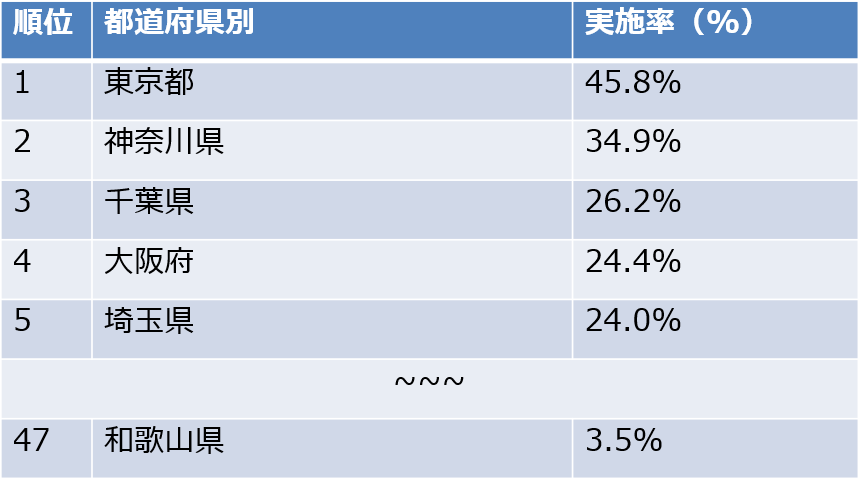

(参考)第3波におけるテレワーク実施率は全国平均30%以下

都道府県別では以下のような結果も出ています。

2020年11月 テレワーク実施率

東京都でも50%以下、和歌山県ではなんと3.5%と衝撃的な数値となっています。

それだけではありません。実際にテレワークをどのように実施しているか?などの統計を見てみると以下のような結果が浮き彫りとなっています。

内部不正を危惧していることを示すデータでは以下のような結果も得られています。

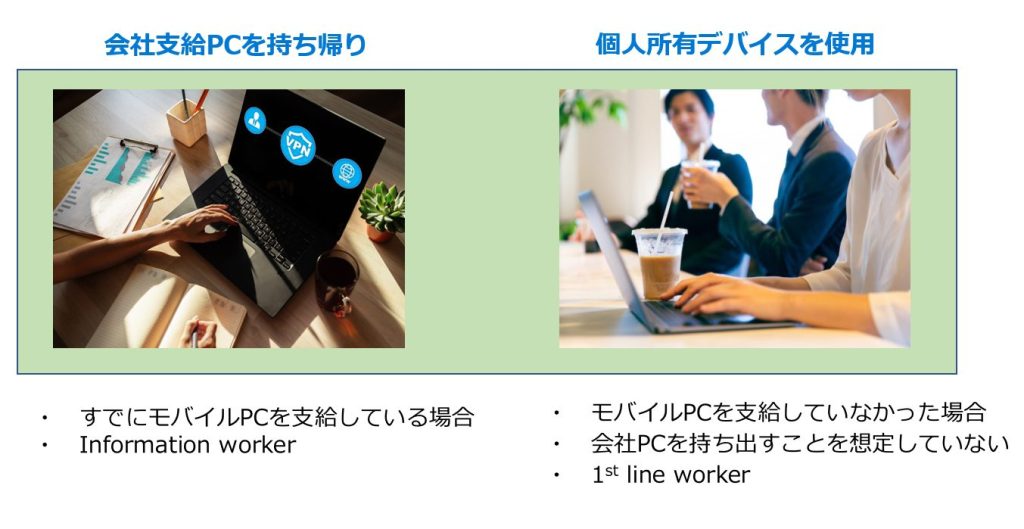

テレワークの代表的な、2つのパターン

会社支給PCを自宅に持ち帰えるパターンですね。

ケースとしては非常に多いです。

個人所有(BYOD)端末から利用を許可しているパターン。

BYODにありがちなセキュリティパッチが全く適応されていないケースなど。

いかがでしょうか?今回は代表例として2つのパターンをご紹介しましたが、少しでも該当する箇所はありませんか?アイネットテクノロジーズでは、お客様が抱えているテレワークに関するお悩みを一緒に解決させていただきます!是非、一度ご相談ください。

株式会社アイネットテクノロジーズ

info@inet-tech.jp

お問い合わせ窓口:050-8881-5770

システムコンサルティング事業部