皆さん、こんにちは。

アイネットテクノロジーズ 上口裕樹です。

この度、株式会社アイネットテクノロジーズは ISO/IEC 27001:2022 へ移行が完了しましたことをご報告いたします。

移行が完了したことで、以下 新たに追加された11項目の管理策を講じております。

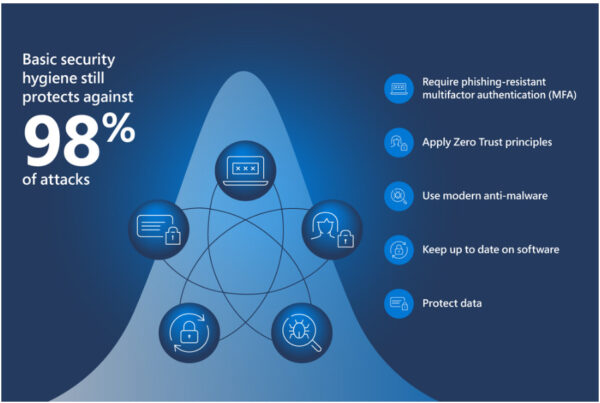

■脅威インテリジェンス

組織に対し、脅威に関する情報を収集・分析し、適切な対策を講じることを求めます。

■クラウドサービス利用のための情報セキュリティ

クラウドサービス内の機密情報の保護やセキュリティ要件の整備を組織に求めます。

■事業継続のためのICTの準備

事業継続のために、必要な情報やシステムを準備することを組織に要求します。

■物理セキュリティモニタリング

オフィスや製造施設などの物理的な場所へのアクセス制限を確保することを組織に求めます。

■構成管理/コンフィギュレーションマネジメント

セキュリティ確保のためにデバイスの構成を管理し、一貫性を維持することを要求します。

■情報削除

セキュリティ確保のためにデバイスの構成を管理し、一貫性を維持することを要求します。

■データマスキング

機微情報の保護のためにデータマスキングを導入し、アクセス制限を適用することを要求します。

■データ漏洩防止

機微情報の不正公開を防止するためにデータ漏洩防止策の適用を要求します。

■アクティビティのモニタリング

異常な活動の監視を行い、早期にインシデントを検知することを組織に求めます。

■Webフィルタリング

ユーザーのWebアクセスに対するセキュリティ対策を管理し、ITシステムの保護を確保することを要求します。

■セキュアコーディング

安全なコーディング技術の確立を組織全体で求め、ソフトウェア開発におけるセキュリティ脆弱性の軽減を要求します。

また、新規格への対応として ISMS関連文書(付属書A)に対する変更対象も完了しております。

来年度以降も引き続き規格対応を継続することで全てのお客様に対する価値向上を目指してまいります。

株式会社アイネットテクノロジーズ

info@inet-tech.jp

ISO/IEC 27001:2022 への移行が完了しました

TELEPHONE

MAIL FORM