アイネットテクノロジーズ 上口 稚洋です。

突然ですが、皆様がお勤めの企業ではリモートワークは進んでいますか?

このように質問させて頂くと4割~5割くらいのお客様は何かしら対策は行っていると回答が返ってきます。

では、具体的な対策の中身についてはどうでしょうか?

1. 会社支給のPCを持ち返ってVPNを利用

2. 個人所有端末で Office 365 などのリソースへアクセスを許可

3. VDIなど仮想デスクトップ環境を整備済み

などなど。

他にも色々ありますが、大きくはこの3つのいずれかを選択していることが多いようです。

今回は 1.会社支給のPCを持ち返ってVPNを利用 について考えてみましょう。

VPNについてはJPNICさんが詳細に説明いただいている資料などがありますので、こちらをご覧いただければよいと思いますが、その歴史は古く1960年代から利用されているものであり、日本でも2000年代以降にADSLや光回線などが普及し始めた頃から急速に導入が進みました。

ご参考:VPNとは

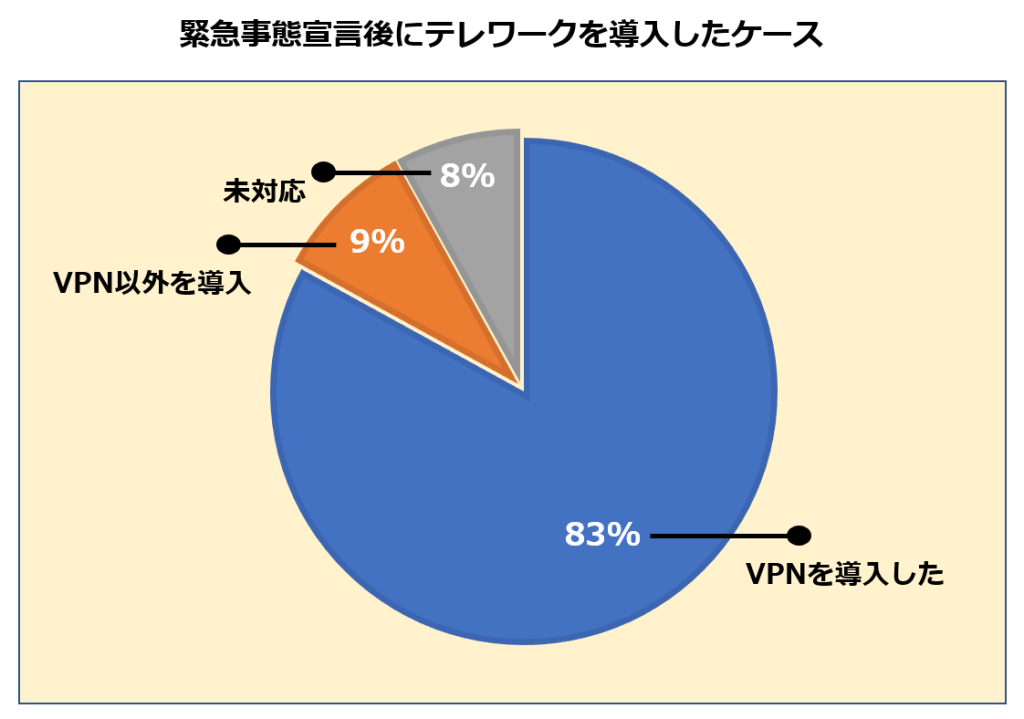

Low ~ Middle 程度のVPN装置であれば導入も比較的容易なため Covid-19 対応という名目で急遽導入を始めた企業も多かったことが調査結果からわかってきています。

ですが残念なことに十分な検討を行う時間もなく導入が進んでしまったため、

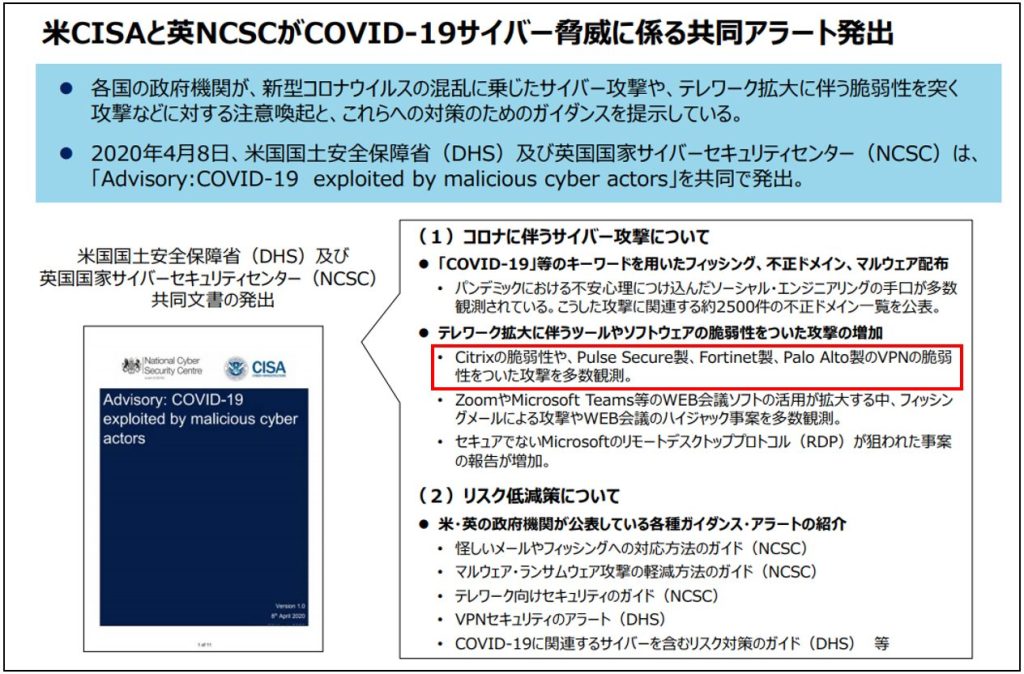

結果的にハッカー集団から多数攻撃を受けてしまう事態となりました。

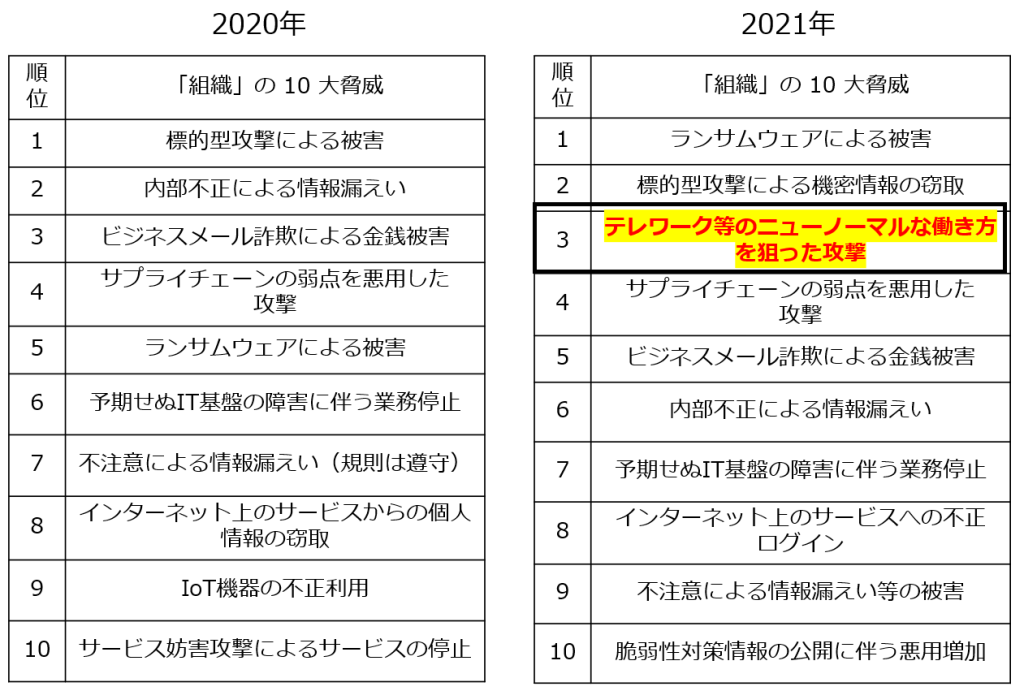

IPAさんが公開している 情報セキュリティ 10 大脅威 に関する調査結果でも、テレワーク等のニューノーマルな働き方を狙った攻撃 が3位にランクインしており、VPNの脆弱性を突いた攻撃が多数確認されています。

では、VPNの脆弱性とはいったいどのようなものでしょうか?

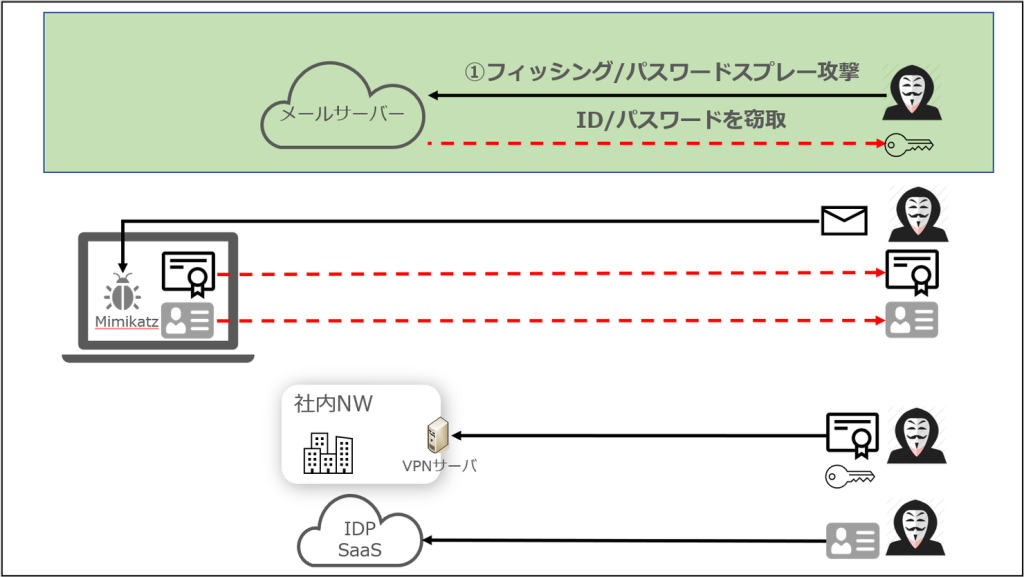

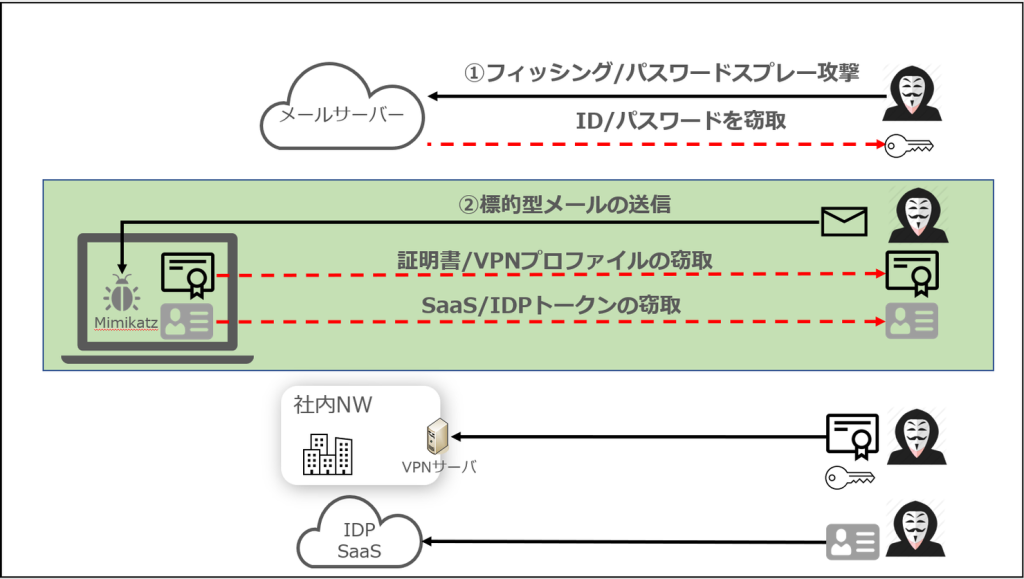

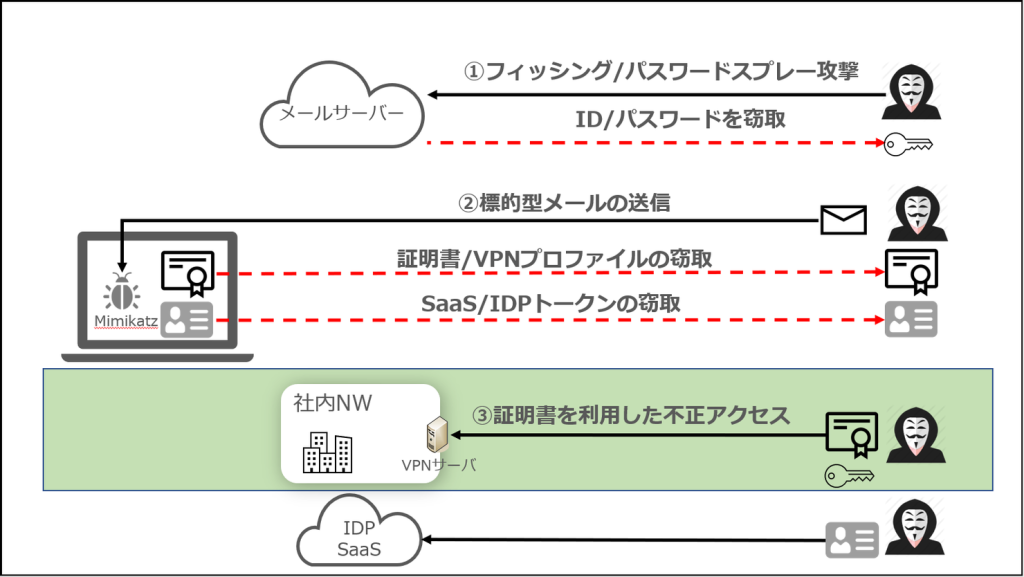

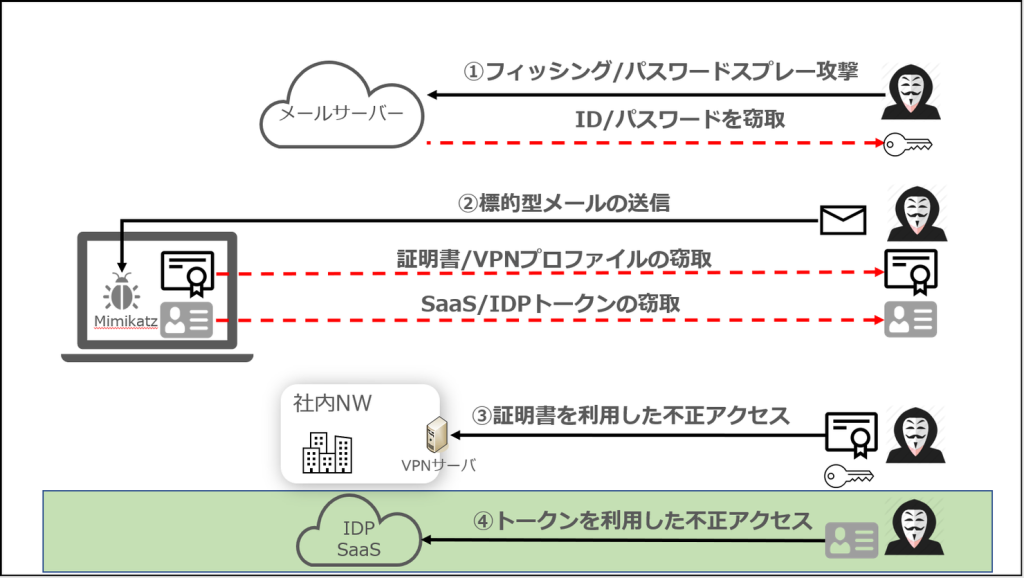

広く知られている手法としては以下①~④の流れで行われていることが多いかと思います。

①フィッシング/パスワードスプレー攻撃

②標的型メールの送信

③証明書を利用した不正アクセス

④トークンを利用した不正アクセス

典型的な手法ではありますが、毎年多くの企業が被害に!!

他にも、経済産業省公開の資料によればこのような情報も掲載されており注意が必要です。

経済産業省 第4回 産業サイバーセキュリティ研究会 事務局説明資料

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/pdf/004_03_00.pdf

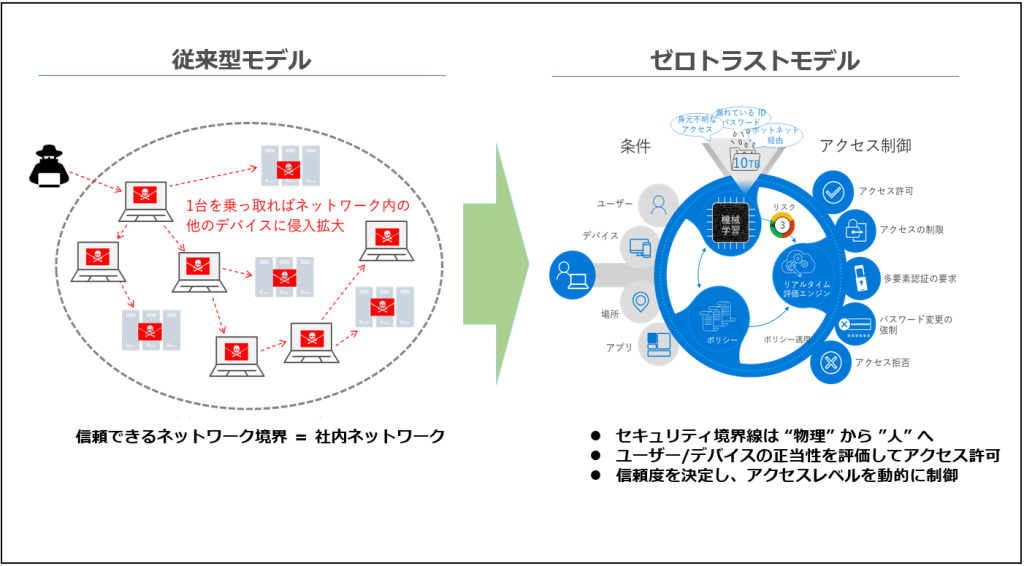

そう。VPNは確かに素晴らしい技術ですが、最早それだけでは安全にリモートワークを行うことは難しくなっているのです。アイネットテクノロジーズでは Microsoft 365 を活用して企業の皆様にとって最適なリモートワークモデルをご提案いたします。

当社でのモデルケース

是非、一度ご相談ください。

株式会社アイネットテクノロジーズ

info@inet-tech.jp

お問い合わせ窓口:050-8881-5770

システムコンサルティング事業部